Inhaltlich wird die Datensicherheitspflicht im Folgenden nicht durch konkrete technische Massnahmen beschrieben, sondern es sollen Grundlagen dargelegt werden, mit welchen die jeweils passenden Massnahmen gewählt werden können. Damit wird verhindert, dass bloss ein Massnahmenkatalog vorgestellt wird, welcher in diesem sich rasant entwickelnden Gebiet schnell wieder veraltet wäre. Es wird aber nicht vollständig darauf verzichtet, an geeigneter Stelle dennoch bemerkenswerte Risiken oder Schutzmassnahmen zu nennen. Sie tragen zum Verständnis des Problems bei und ermöglichen es, die abstrakten gesetzlichen Vorgaben konkret nachzuvollziehen.

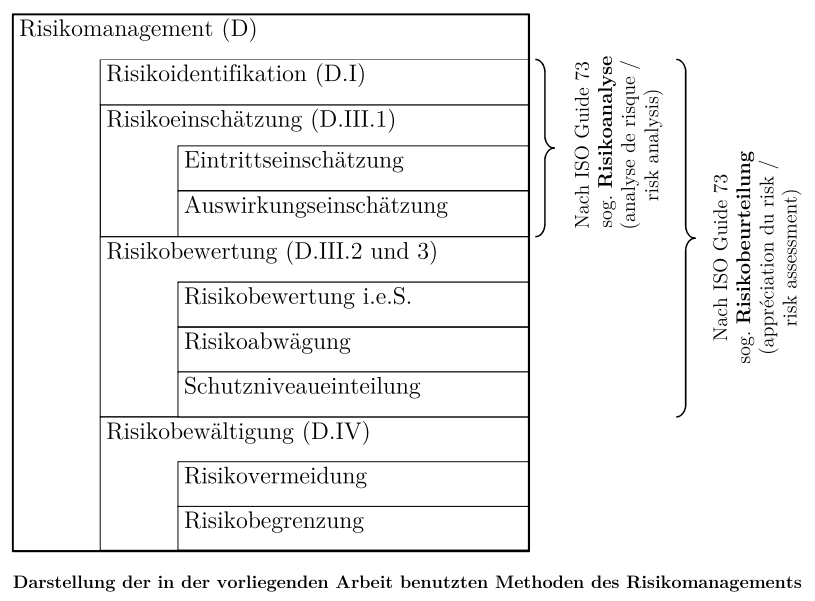

Ein angemessenes Sicherheitsniveau kann mittels sog. Risikomanagements erreicht werden.1 Zur Prüfung der Angemessenheit kristallisiert sich folgendes Vorgehen heraus:2 Die eruierte Gefahr (Risikoidentifikation, D.I) muss vom Verantwortlichen (D.II) zuerst eingeschätzt (Risikoeinschätzung, D.III.1) und dann bewertet (Risikobewertung, D.III.2) werden. Das Resultat ist eine Schutzniveauzuteilung (D.III.3), anhand derer die Sicherheitsmassnahmen (Risikobewältigung, D.IV) getroffen werden können. Ziel ist die Reduktion der Risiken auf ein tolerierbares Niveau (vgl. Kapitel Sicherheit als Grundbegriff).

Schematische Darstellung der hier benutzten Methodik:

1 Favre, S. 161; Weber, Standards, S. 189 ff.; Weber/Willi, S. 206; vgl. Lubich, S. 463 ff.

2 In diesem Blog wird grundsätzlich ISO Guide 73 gefolgt. Ähnliches ist bei Meier, Rz 791, Peter, S. 157 f., Staeger, S. 385 ff., sowie Wildhaber, Informationssicherheit, S. 135 ff. erkennbar. Das Gros der Risikomanagementstandards beruht auf dieser Grundlage. Auch der EDÖB empfiehlt dieses Vorgehen: EDÖB, Leitfaden, S. 22.