Um die Rolle der Datensicherheitspflicht bei Whistleblowing erfassen zu können, muss festgehalten werden, zwischen welchen Parteien sie überhaupt zum Tragen kommt und wo sich die Verletzung der Datensicherheitspflicht auswirkt.

DSG 7 ist ein Gebot. Es verlangt für die Vertraulichkeit der Daten zu sorgen und stellt somit eine Handlungspflicht dar.1 Gegen DSG 7 verstösst, wer die angemessenen Massnahmen nicht trifft, sie also unterlässt. Aus dem Wortlaut lässt sich nicht erschliessen, wen diese Pflicht trifft. Auf Grund der allgemeinen Geltung der Bearbeitungsgrundsätze, wie ihn DSG 7 darstellt, ist darauf zu schliessen, dass jede Person, die Umgang mit Daten hat, Adressat ist.2 Jeder Bearbeiter ist für Datensicherheit verantwortlich.

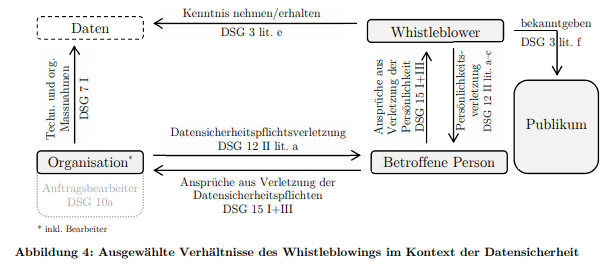

Die Person des Verantwortlichen ist in zweierlei Hinsicht bedeutungsvoll: Bei der Ergreifung eines Rechtsbehelfs stellt sich die grundsätzliche Frage, wer passivlegitimiert ist. Nur gegen jene Person, die überhaupt eine Datensicherheitspflicht trifft und diese auch verletzt, kann aus DSG 12 II lit. a i.V.m. DSG 7 I und DSG 15 erfolgreich vorgegangen werden (siehe insbesondere nachfolgendes Kapitel “Im Verhältnis zwischen dem Whistleblower und der betroffenen Person”).

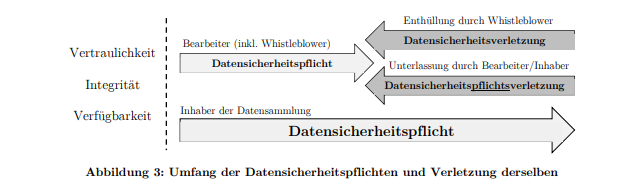

Darüber hinaus spielt die Person des Verantwortlichen eine wichtige Rolle, weil sich in Abhängigkeit der verpflichteten Person eine inhaltlich unterschiedliche Umschreibung der Datensicherheitspflicht ergibt. Den „gewöhnlichen“ Bearbeiter trifft eine andere, meist weniger umfassende Pflicht als den Inhaber der Datensammlung. Es sei denn, beide treffen in derselben Person zusammen. Der Inhaber der Datensammlung stellt bspw. ein Bearbeitungsreglement (organisatorische Massnahmen) auf, welches die Bearbeiter einzuhalten haben. Der Inhaber der Datensammlung steht in der Regel mit seiner Weisungsbefugnis über dem gewöhnlichen Bearbeiter. Ihn trifft entsprechend eine grössere Anzahl an Pflichten (vgl. Abbildung 3).3

Der (potentielle) Whistleblower ist solange gewöhnlicher Bearbeiter, wie er die Daten im Rahmen seiner normalen Tätigkeit bearbeitet und nicht über seine Befugnis hinaus von Daten Kenntnis nimmt, Daten erhält (kopiert, entwendet usf.) oder bekanntgibt (Whistleblowertätigkeiten). Ihn als „aussergewöhnlichen“ Bearbeiter zu bezeichnen, ist im Hinblick auf die Datensicherheitspflichten gegen Whistleblowing nicht notwendig, wie sich im Folgenden zeigen wird.4

1. Im Verhältnis zwischen dem Whistleblower und der betroffenen Person

Als gewöhnlichen Bearbeiter von Personendaten (bspw. im Rahmen seiner arbeitsvertraglichen Tätigkeit) trifft auch den Whistleblower die Datensicherheitspflicht. Grundsätzlich ist er dafür verantwortlich, Massnahmen zu treffen, die eine angemessene Datensicherheit gewährleisten (DSG 3 lit. e und 7 I) und insbesondere den Vorgaben des Datensammlungsinhabers nachzukommen.

Der Whistleblower bearbeitet unbefugt, sobald er seinen Whistleblowertätigkeiten nachkommt: Er nimmt bspw. Einsicht in Datensätze, die nicht in seinem Tätigkeitsbereich liegen, womit er durch seine Bearbeitung gegen das Verhältnismässigkeitsprinzip (DSG 4 II) und das Zweckbindungsgebot (DSG 4 III) verstösst. Dasselbe gilt, wenn er Kopien dieser Daten erstellt. Im Falle der Bekanntgabe gibt er regelmässig Daten entgegen dem Zweck bekannt, welcher bei der Beschaffung angegeben wurde. Es liegt wiederum ein Verstoss gegen den Grundsatz der Zweckbindung (DSG 4 III) vor. Diese Bearbeitungsvorgänge haben eine Persönlichkeitsverletzung der betroffenen Person zur Folge (DSG 12 II lit. a).

Im selben Zug wird vom Whistleblower die Vertraulichkeit verletzt: Einerseits, indem er von Daten ausserhalb seines Zuständigkeitsbereichs Kenntnis nimmt oder diese erhält, andererseits, indem er Dritten diese Daten bekannt gibt.

DSG 7 I statuiert aber kein Verbot die Datensicherheit zu verletzen, sondern eine Handlungspflicht, sie zu schützen. Der Whistleblower verletzt durch seine Whistleblowertätigkeiten die Datensicherheit, nicht aber die Datensicherheitspflicht. Die folgende Abbildung 3 soll das Beschriebene veranschaulichen:

2. Im Verhältnis zwischen dem Whistleblower und dessen Organisation

Die Datensicherheitspflicht aus DSG 7 I betrifft direkt grundsätzlich nur das Verhältnis zwischen einem Bearbeiter (bzw. Inhaber der Datensammlung) und der betroffenen Person, nicht aber die Beziehung zwischen einem Bearbeiter und dessen Organisation (der Inhaberin der Datensammlung).

Hier ergeben sich je nach Stellung des Whistleblowers namentlich auftrags- oder arbeitsrechtliche Fragen (insbesondere bez. Treuepflicht), sowie Fragen zur Haftung.5

Hingegen kann sich die Datensicherheitspflicht durchaus indirekt auf das Verhältnis zwischen einem Datenbearbeiter und dessen Organisation auswirken: So ist an eine Regressnahme (OR 55 II) der Organisation auf den Bearbeiter zu denken, da die Organisation zur Einhaltung der Bearbeitungsgrundsätze, wie DSG 7 einen darstellt, verpflichtet ist und über die Geschäftsherrenhaftung (OR 55 I) zur Verantwortung gezogen werden kann.6

In der Praxis häufige Fälle: Der Programmierer eines Onlineshopbetreibers implementiert ein unsicheres Login-Verfahren. Nach einer erfolgreichen Attacke bemerken diverse Kunden ungewollte Belastungen ihrer Kreditkarten.7 Oder ein Angestellter vergisst seinen Laptop mit unverschlüsselten Kundendaten in einem öffentlichen Verkehrsmittel.8 In solchen Fällen ergeben sich Schäden beim Kunden, welche er von der Organisation ersetzt haben will (DSG 15 I verweist u.a. auf ZGB 28a III, wo wiederum auf OR 41 verwiesen wird).

Aus der Definition des Whistleblowers geht hervor, dass er als Insider zu seiner Organisation in einem Subordinationsverhältnis oder auf gleicher Augenhöhe stehen kann. Je nach Stellung ist er sodann bei Ersterem Bearbeiter oder bei Letzterem Auftragsbearbeiter (DSG 10a I).9 Im Falle des Auftragsbearbeiters handelt es sich um Outsourcing und damit um die Spielart des atypische Whistleblowings (Whistleblowing)(4. atypisches Whistleblowing (Outsourcing)).

Zusammengefasst regelt das DSG die Beziehung zwischen Whistleblower und dessen Organisation im Bereich der Datensicherheit nicht selbst. Es bezweckt den Schutz der betroffenen Person bei der Bearbeitung ihrer Daten und spielt im Verhältnis zwischen dem Whistleblower und dessen Organisation „nur“ eine indirekte Rolle.

3. Im Verhältnis zwischen der betroffenen Person und den Bearbeitern bzw. der Organisation des Whistleblowers

Die Organisation ist in der Regel die Inhaberin der Datensammlung, da sie über Inhalt und Zweck der Datensammlung entscheidet, also die Entscheidungsmacht über sie inne hat (vgl. Kapitel Inhaber einer Datensammlung). In diesem Sinne bearbeitet auch die Organisation Daten (DSG 3 lit. e „jeder Umgang“).10 Die Organisation ist damit zur Einhaltung der allgemeinen Bearbeitungsgrundsätze aus DSG 4 ff. – inklusive der Gewährleistung der hier im Zentrum stehenden Datensicherheit – verpflichtet.11

Den Bearbeiter, der auf Weisung seiner Organisation Daten bearbeitet, treffen ebenfalls Datensicherheitspflichten aus DSG 7 I (vgl. Verantwortlichkeit für Datensicherheit). Im Unterschied zur Organisation geht seine Pflicht auf Grund seiner Subordination nicht gleich weit (vgl. Verantwortlichkeit für Datensicherheit).

Für die Organisation handeln ihre Organe. Sie geben dem Willen der juristischen Person Ausdruck (ZGB 55 I) und verpflichten sie direkt (ZGB 55 II).12 Die Organe haben damit die Pflicht, die technischen und organisatorischen Massnahmen zu treffen, um DSG 7 I und II zu genügen.13

4. atypisches Whistleblowing (Outsourcing)

Der Auftragsbearbeiter hat der Datensicherheitspflicht grundsätzlich wie ein Inhaber nachzukommen (DSG 10a I). Die Hilfspersonen des Auftragsbearbeiters haften entsprechend wie gewöhnliche Bearbeiter.14 Der Auftragsbearbeiter wird, obschon ihn dieselben Datensicherheitspflichten wie einen Datensammlungsinhaber treffen, nicht automatisch zum Inhaber der Datensammlung.15

DSG 10a II verpflichtet die outsourcende Organisation ausdrücklich, sich zu vergewissern, dass der Auftragsbearbeiter die Datensicherheit gewährleistet. Sie bleibt im Übrigen weiterhin als Inhaberin der Datensammlung mitsamt ihrer Datensicherheitspflichten verantwortlich.16

In diesem Zusammenhang stellen sich im Hinblick auf Whistleblowing interessante Fragen bspw. bezüglich den Möglichkeiten zur Haftungsreduktion des Outsourcinggebers17, bezüglich den Unterschieden zwischen der Haftung des gewöhnlichen Bearbeiters (Arbeitnehmer) und des Auftragsbearbeiters18 oder den Verhältnissen bei Kettenoutsourcing19. Das atypische Whistleblowing an dieser Stelle eingehender zu behandeln, würde aber den Rahmen sprengen.

5. Fazit zur Verantwortlichkeit

Den Whistleblower trifft wie jeden Bearbeiter eine Datensicherheitspflicht. Durch die für ihn typischen Bearbeitungsvorgänge (siehe 1. Eingrenzung auf die Vertraulichkeit) verletzt er zwar die Datensicherheit, nicht aber die Datensicherheitspflicht.

Es ergeben sich bei Eintritt eines Whistleblowingfalles folgende zu prüfende Datensicherheitspflichtverletzungen (vgl. Abbildung 4):

- Jene der Organisation (Inhaberin);

- Jene der Hilfspersonen der Organisation (gewöhnliche Bearbeiter);

- Jene des Auftragsbearbeiters und dessen Hilfspersonen(Outsourcing).

Die Datensicherheitspflichten von Inhaber und Bearbeiter unterscheiden sich in ihrem Umfang. Den Inhaber treffen auf Grund seiner übergeordneten Stellung grundsätzlich weitgehendere Datensicherheitspflichten als den Bearbeiter.

1 Ebneter, Rz 14; Lehmann/Sauter, S. 144. Daneben sei an den Schutz der Verfügbarkeit und der Integrität erinnert, zu welchen der Datenbearbeiter über DSG 7 II i.V.m. VDSG 8 I verpflichtet wird.

2 Vgl. Lehmann/Sauter, S. 138.

3 Peter, S. 237; HK, Art. 3 Rz 105; siehe Meier, Rz 581.

4 Siehe insbesondere Abbildung 3

5 Für das schweizerische Recht: Ledergerber, S. 118 ff.; zur Sorgfalts- bzw. Treuepflicht im Speziellen siehe Portmann/Stöckli, Rz 195 f. und 353 ff., sowie Von Kaenel, S. 314 ff. Für Deutschland: Schulz, S. 58 ff. und für die USA: Micheli/Near/Dworkin, S. 153.

6 HK, Art. 7 Rz 38 f., sowie Ders., Art. 10a Rz 9 f. und Rz 88 bez. Regressnahme.

7 In der Praxis kommen insbesondere häufig sog. SQL-Injections vor. Ein Fall mit hunderttausenden betroffenen Websites wird beschrieben unter: http://heise.de/-1219993, Stand: 17.08.2011. Auch grosse Sicherheitsfirmen sind vor dieser Attacke nicht gefeit: siehe Schmidt Jürgen, Ausgelacht – Anonymous kompromittiert US-Sicherheitsfirma, in: c’t magazin für computertechnik, 6/2011, S. 50. Eine Einführung zur Thematik der SQL-Injection-Angriffsmethode findet sich (neben weiteren) hier: Andrews Mike/Whittaker James A., How to break web software, New Jersey 2006, S. 74.

8 Weitere Fälle von Laptopverlusten finden sich bei Meints, S. 74 ff.; zu den vielen sicherheitsrelevanten Aspekten eines verlorengegangenen Laptops: Eckstein, S. 154 ff. Eine umfassende Analyse von möglichen Sicherheitsmassnahmen bei Laptops: Bally, S. 28 ff.

9 Der Arbeitnehmer sollte nicht auch als Dritter betrachtet werden. Dies ergibt sich aus der fehlenden gesetzlichen Grundlage und den unterschiedlichen Weisungsrechten bei Arbeitnehmer und Auftragnehmer. Wiederum aber den Arbeitnehmer und den Arbeitgeber zu einer einzigen bearbeitenden Person zusammenzufassen, ist aus Überlegungen wie u.a. jener, dass nicht jeder Arbeitnehmer in Daten anderer Arbeitnehmer oder gar des Arbeitgebers Einsicht haben sollte (Verhältnismässigkeitsprinzip), abzulehnen. Siehe zu diesem wenig diskutierten Problem m.w.H. HK, Art. 10a Rz 5 ff.

10 Der Inhaber ist damit letztlich immer für die Datensammlung verantwortlich. Vgl. EDÖB, Leitfaden, S. 3.

11 BSK-Maurer-Lambrou, Vorbemerkungen zum 2. Abschnitt Rz 2; BSK-Pauli, Art. 7 Rz 4 und Rz 19. Siehe auch die Fn 204 bei ().

12 Vgl. m.w.H. BEK-Riemer, Art. 54/55 Rz 55 f.

13 Bei Unternehmen nach Aktienrecht liegt die Verantwortung für die Datensicherheit bspw. beim VR, siehe Weber/Willi, S. 197 ff., Weber, Standards, S. 182.

14 Je kleiner der verbleibende Handlungsspielraum des Auftragsbearbeiters ist, desto eher reduziert sich dessen Datensicherheitspflicht inhaltlich von derjenigen eines Inhabers zu

jener eines gewöhnlichen Bearbeiters. Dies geht mit einem Subordinationsverhältnis trotz Auftragsgrundlage einher.

15 Vgl. m.w.H. HK, Art. 10a Rz 19 ff. Zum Begriff des atypischen Whistleblowings siehe (Whistleblowing).

16 HK, Art. 10a Rz 49.

17 HK, Art. 10a Rz 89.

18 Umstritten ist, ob und ggf. in welchem Ausmass der Arbeitnehmer weniger haften soll, als der Auftragsbearbeiter, da er i.d.R. viel stärker weisungsgebunden ist. Siehe HK, Art. 15 Rz 23 und Ders., Art. 10a Rz 95.

19 Wie sorgt der Outsourcinggeber für die notwendigen Kontrollen? Und wie stellt er sicher, noch Herr über seine Daten zu bleiben? Je länger die Outsourcing-Kette ist, desto unkontrollierbarer wird das Risiko von Whistleblowing. Vgl. hierzu m.w.H. HK, Art. 10a Rz 77.