Eingrenzung auf die Vertraulichkeit1

Whistleblowing stellt eine Bedrohung für die Datensicherheit i.e.S., namentlich die Vertraulichkeit, dar. Die übrigen Schutzziele der Datensicherheit i.w.S. sind nicht betroffen: Die Verfügbarkeit soll gewährleisten, dass „Daten […] zum gewünschten Zeitpunkt am gewünschten Ort in der gewünschten Form zur Verfügung stehen“.2 Die Integrität hat den Schutz von Daten vor unzulässiger Modifikation zum Ziel.3 Der Whistleblower handelt nicht, indem er auf ein System einwirkt, damit der Zugriff auf Daten verlangsamt oder gar verunmöglicht wird (Bedrohung der Verfügbarkeit). Er manipuliert auch keine Daten (Bedrohung der Integrität).

Der Whistleblower nimmt Kenntnis von Daten, gelangt in Besitz solcher oder gibt sie Dritten bekannt. Sind diese Personen bzw. er selbst nicht zur Kenntnisnahme befugt (wie bei externem Whistleblowing regelmässig der Fall), verstösst er gegen den Kern der Vertraulichkeit, welcher wie folgt umschrieben werden kann: “data is not made available or disclosed to unauthorized individuals” (confidentiality) und “individuals control or influence that information related to them may be collected and stored and by whom and to whom that information may be disclosed” (privacy).4 Auf den Punkt gebracht: “Keeping information out of the hands of unauthorized users”.5

Ganz grundsätzlich sieht Druey in der Vertraulichkeit die „auf Treu und Glauben gegründete […] Erwartung, dass Information zurückgehalten wird“.6 Staeger sieht diese Vertraulichkeit durch ein „risque de type «opérationnel»“ bedroht, also einer ständigen, jeder Datenbearbeitung immanenten Gefahr der unbefugten Bearbeitung.7

Typische Bearbeitungsvorgänge des Whistleblowers

- Die Kenntnisnahme von Daten durch den Whistleblower stellt nur dann eine Vertraulichkeitsverletzung dar, wenn diese unbefugt erfolgt. Im Rahmen seiner üblichen Tätigkeit kann ein Whistleblower ohne weiteres befugt in Kenntnis von Daten gelangen.

- Der Whistleblower verletzt die Vertraulichkeit, wenn er Daten der betroffenen Person unbefugt bearbeitet, indem er sie zur Enthüllung von Missständen benutzt. Sofern der Whistleblower befugterweise in Kenntnis der Daten gelangt ist (bspw. als Bearbeiter in einer Finanzabteilung), ergibt sich das unbefugte Bearbeiten im Bekanntgeben der Daten. Sofern der Whistleblower selbst gar nicht zur Kenntnisnahme befugt war, liegt das unbefugte Bearbeiten zum einen direkt in der Kenntnisnahme durch den Whistleblower, zum anderen in der darauf folgenden Bekanntgabe der Daten.

- Ein Problem, das zeitlich nach der Kenntnisnahme aber vor dem Bekanntgeben steht, ist das Erhalten. Indem der Whistleblower Daten erhält, führt er sie gewissermassen aus dem Herrschaftsbereich der Organisation in seinen eigenen über.8 Das Erhalten stellt eine conditio sine qua non für die Bekanntgabe dar. Ohne in den Besitz der Daten gekommen zu sein, kann der Whistleblower nicht Einsicht gewähren, diese weitergeben oder veröffentlichen (DSG 3 lit. f).9 Für einen Überblick vgl. (Abbildung 2).

Im Folgenden wird die Bedrohung der Datensicherheit durch den Whistleblower mit den Vorgaben aus DSG und VDSG verglichen.

Die Berechtigung, von Daten Kenntnis nehmen zu dürfen, geht nicht automatisch mit der Befugnis einher, diese auch zu erhalten. Ein Sachbearbeiter einer Bank braucht die Transaktionen des von ihm betreuten Kontos nicht notwendigerweise auch auf einen USB-Datenspeicher abspeichern zu können. Selbst das Fotografieren eines Bildschirms (oder auch das Speichern eines sog. Screenshots) stellt in diesem Sinne das Erhalten von Daten dar.

Hier steht ein Datensicherheitsverantwortlicher vor grossen Problemen. Sofern ein Bearbeiter die Daten befugterweise erhält, muss sichergestellt werden, dass diese auch im befugten Rahmen verbleiben und nicht bekanntgegeben werden. Andernfalls ist die Vertraulichkeit nicht gewahrt.10

Im Folgenden wird die Bedrohung der Datensicherheit durch den Whistleblower mit den Vorgaben aus DSG und VDSG verglichen.

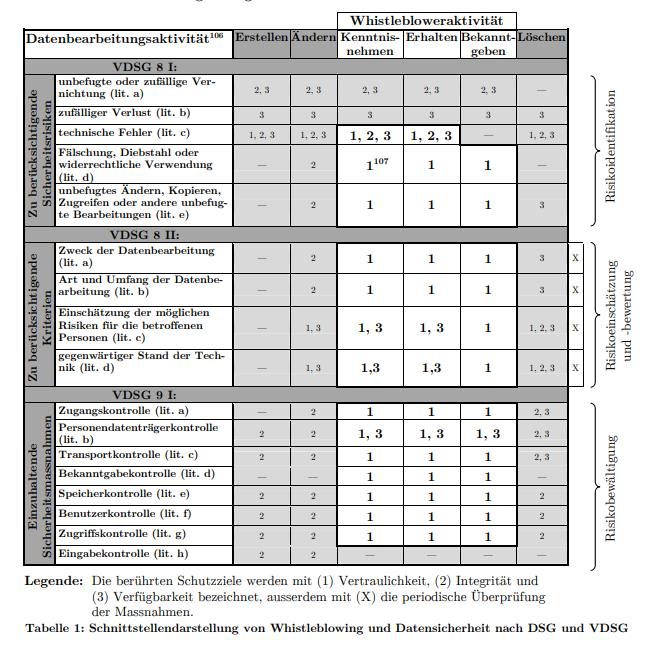

Methodisches Vorgehen:

- Die typischen Bearbeitungsvorgänge eines Whistleblowers (das Kenntnisnehmen, Erhalten und Bekanntgeben) wurden den Schutzzielen nach DSG 7 I und II i.V.m. VDSG 8 I (Vertraulichkeit, Integrität und Verfügbarkeit) gegenübergestellt. Der Vollständigkeit halber wurden alle Datenbearbeitungsvorgänge über die Tätigkeit eines Whistleblowers hinaus miteinbezogen (hellgrau unterlegt).

- Die Schutzziele wurden sodann mit den Risiken aus VDSG 8 I lit. a–e verglichen, welchen der Datensicherheitspflichtige Rechnung zu tragen hat.

- Im Anschluss finden sich die zu beachtenden Risikofaktoren aus VDSG 8 II lit. a–d bezogen auf die durch Whistlebloweraktivität bedrohten Schutzziele.

- Des Weiteren wurden die bundesrätlichen Mindestvorgaben für Datensicherheitsmassnahen aus VDSG 9 I lit. a–h im Hinblick auf den Bearbeitungsvorgang den betroffenen Schutzzielen zugeordnet. Ebenfalls wurde die Pflicht zur periodischen Überprüfung (VDSG 8 III) kenntlich gemacht.

- Bereits an dieser Stelle werden mit geschweiften Klammern jene Abschnitte gekennzeichnet, die in besonderer Weise der anschliessenden Prüfung der angemessenen Datensicherheitsmassnahmen behilflich sind.

Die Prüfung des Problemfeldes Whistleblowing im Hinblick auf die Datensicherheit nach DSG und VDSG ergibt folgendes Resultat:

1 Die Bedrohungsanalyse gehört nach Lubich (S. 449) zum Kerngeschäft eines jeden Unternehmens. Durch DSG und VDSG sind hier die zu schützenden Ziele (Vertraulichkeit, Integrität und Verfügbarkeit) bereits vorgegeben. Auch die Bedrohung an sich (Whistleblowing) ist bereits durch die Themenwahl an dieser Stelle identifiziert. Beim Risikomanagement in einem Unternehmen muss der Blick über diese Vorgaben hinausgehen. Ein Methodenrepertoire zur Risikoidentifikation findet sich bei Gleissner, S. 58 ff.

2 Favre, S. 38. Vgl. Meier, Rz 786; vgl. BSK-Pauli, Art. 7 Rz 2; siehe Kersten, S. 51, Schäfer, S. 8 und Stallings, S. 8 f., sowie Tanenbaum, Systeme, S. 713.

3 Meier, a.a.O.; vgl. BSK-Pauli, a.a.O.; siehe Kersten, a.a.O., Schäfer, a.a.O. (Fokus eher auf der Erkennbarkeit von Manipulationen) und Stallings, a.a.O., sowie Tanenbaum, Systeme, a.a.O.

4 Stallings, S. 7.

5 Tanenbaum, Networks, S. 722; vgl. Tanenbaum, Systeme, S. 712; vgl. Favre, S. 38; vgl. Schäfer, S. 8.

6 Druey, S. 353.

7 Staeger, S. 380 f.

8 In diesem Zusammenhang sei an den sog. Datendiebstahl erinnert. Die Daten brauchen nicht auch „entwendet“, also gelöscht zu werden. Vielmehr genügt der Kontrollverlust über die Daten, siehe Meints, S. 74. M.w.H. HK, Art. 179Novies Rz 1 ff. Dieser Straftatbestand erfordert zusätzlich das Überwinden einer Zugriffssicherung.

9 Andernfalls bliebe seine Enthüllung bloss eine (mehr oder weniger glaubwürdige) Behauptung.

10 Nach der Kategorisierung von Lubich (S. 450) stellen Whistleblower sog. Systeminsider dar, wobei es sich um das eigene Personal handelt, welches in der Rolle des Angreifers nur schwer zu erfassen bzw. dessen Bedrohung nur schwer abzuwenden ist.