Benutzen Sie ein Android-Smartphone? Oder ein Tablet, das im Google-Play-Store-Ökosystem eingebunden ist? Wissen Sie, wie lange schon? Wissen Sie wie viele Geräte Sie schon mit Google verknüpft haben? Wenn nein, probieren Sie folgendes aus:

Gehen Sie auf die Seite https://takeout.google.com/settings/takeout und loggen Sie sich ein.

Nach dem Login erscheint die Möglichkeit, entweder bereits erstellte Archive nochmals herunterzuladen oder sich aus einer langen Liste an Googleprodukten ein neues Archiv zu erstellen. Achten Sie bei der Auswahl auf die vielen Icons, die aussehen, wie Checklisten. Dahinter versteckt sich ein Auswahlmenü mit zusätzlichen Datensätzen, die sonst nicht im Archiv landen.

Nach dem Auswahlprocedere kann man nun auf “Nächster Schritt” klicken, die Zustellart und das Archivformat auswählen etc. Wenn Sie Windows 10 benutzen, ist ZIP gut geeignet, denn dieses Format versteht das Betriebssystem von Haus aus. Danach können Sie den Auftrag geben, um das Archiv zu erstellen. Google weist im Anschluss darauf hin, dass es je nach Datenmenge sogar Tage dauern kann, bis das Archiv fertiggestellt ist.

Bei mir waren es am Ende mickrige 6.5MB Daten, ausgepackt 9MB, die Google über mich hatte und die innert einer Minute bereit standen. Natürlich sind das nur jene Daten, die offziell über mich existieren und die mir auch artig angeboten werden. GDPR-Compliance und so. Von den ganzen Werbeprofilen, Trackingdaten, DNS-Logs oder allfälligen Schattenprofilen findet sich im Google Takeout nichts. Aber vielleicht gibt es das ja auch nicht.

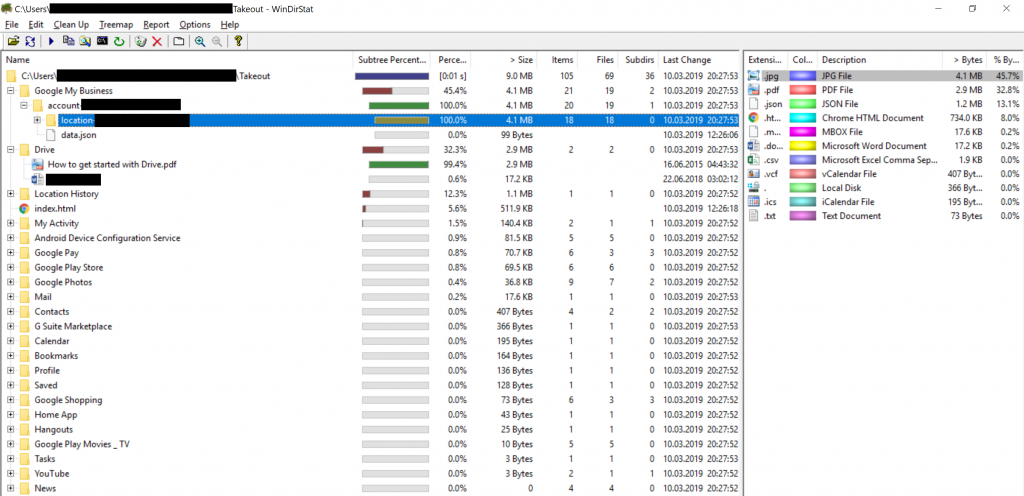

Nach dem Sie das Archiv heruntergeladen und entpackt haben, können Sie die Daten bequem durchstöbern. Ich habe dazu WinDirStat benutzt. Es zeigt Ihnen direkt auch die Grösse der Ordner und der einzelnen Files an. So können Sie sofort eine Triage machen. Was die Grösse von 0KB hat, ist leer. Die jeweiligen Dateien können Sie in WinDirStat auch direkt öffnen. Einmal Eingabetaste drücken genügt. Dateien mit der Endung “.json” sind Textdateien im JSON-Format. Zum Lesen können Sie einen gescheiten Texteditor wie Notepad++ benutzen oder zur Not auch Word.

Im Screenshot oben sehen Sie, dass von den 9 MB Daten meines Takeouts ein Grossteil im Businessaccount hinterlegt ist, der mit “location-” beginnt . Darin sind aber nicht wirklich Lokalisierungsdaten enthalten, vielmehr sind die Geschäfte nach Locations unterteilt. In meinem Fall bestanden die 4.4 MB aus einem einzigen Bild.

Weiter unten sind unter dem Ordner “Location History” dann die wirklichen Lokalisationsdaten enthalten. Da haben sich bei mir sage und schreibe 1,1 MB angesammelt, obschon es sich um ein reines Textfile in Plaintext handelt. Geöffnet waren es fast 52’000 Zeilen… Nach einer Analyse habe ich festgestellt, dass während rund 13 Monaten bis Anfang 2018 meine Bewegungen aufgezeichnet wurden. Das war mir nicht bewusst.

Die Timestamps in der JSON-Datei können Sie mit dem Onlinetool Epoch Converter in ein human readable Format bringen und damit die einzelnen Datensätze zeitlich zuordnen. Um einen ersten Überblick zu erhalten, können Sie auch das Online-Tool “Location History Visualizer” benutzen. Es rendert Ihren Datensatz direkt in Ihrem Browser. Ihre Daten werden gemäss Angaben des Betreibers nicht an den Server übermittelt. Ein ähnliches Prinzip benutze ich im Passwort-Check von 143bis.ch.

Einen Beispieldatensatz von Lokalisationsdaten finden Sie hier (soweit notwendig anonymisiert):

{"locations": [

{

"timestampMs": "1503600000000",

"latitudeE7": 470000000,

"longitudeE7": 82000000,

"accuracy": 5,

"velocity": 1,

"heading": 146,

"altitude": 610,

"activity": [

{

"timestampMs": "1503600000000",

"activity": [

{

"type": "ON_FOOT",

"confidence": 100

}

]}

]}

]}Mit dem Timestamp (Zeile 4) weiss Google auf die Sekunde genau, wo (Lat/Lon in Zeilen 5 und 6) und auf welcher Höhe (“altitude” in Zeile 10) ich zu besagtem Zeitpunkt war. Und nicht nur das. Da Google die Positionen miteinander vergleicht und vermutlich noch Terraindaten oder andere Metadaten beizieht, kann es sogar meine Aktivität einschätzen (“ON_FOOT” in Zeile 16) und diese Einschätzung auch zudem irgendwie mit einer Wahrscheinlichkeit bewerten (“Confidence” in Zeile 17).

Das Sammeln dieser Informationen kann man glücklicherweise unterbinden. Dass Google aber auch schon ohne jegliche Information der Benutzer ähnlich genaue Lokalisationsdaten über die Cell-ID der Natelfunkmasten erhoben hat, ist Fakt. Lesen Sie dazu den Artikel “Google collects Android users’ locations even when location services are disabled” auf Quartz. Auch vice hat über diese Variante des Profilings detailliert berichtet: Wie “anonyme” Standortdaten deine Identität preisgeben – und was du dagegen tun kannst”. Es gilt halt nach wie vor: Wer Daten sammeln kann, der tut es auch.

Zurück zum Google Takeout: Ebenfalls sehr aufschlussreich war die Liste mit den Geräten, die ich mit meinem Googleaccount bisher verknüpft hatte. Sie finden diese Geräterapporte im Ordner “Android Device Configuration Service”. Anhand der unzähligen Detaileigenschaften des Geräts, die abgespeichert werden, ist das Gerät für Google aller Wahrscheinlichkeit nach einzigartig und wiedererkennbar.

Diese ganze Google-Takeout-Angelegenheit zeigt Ihnen auf, in welchem Masse der Betrieb eines Android-Smartphones Ihre informationelle Selbstbestimmung tangiert.

Abgesehen davon ist ein Google Takeout prozessual höchst wertvoll: Mit einem solchen Datendump beweisen Sie auf der Seite der Privatklägerschaft oder des Staats, ob ein Tatverdächtiger in die Geschehnisse involviert war. Ein sauber formulierter Editionsantrag an die Staatsanwaltschaft mit einer eingängigen Begründung ist da das A und O, falls diese Ermittlungshandlungen nicht von alleine an die Hand genommen werden.

In einem Verteidigungsfall ermöglicht Ihnen ein Google Takeout dagegen, Umstände zu präsentieren, dass Ihre beschuldigte Person nicht wie vermutet vor Ort war, sondern irgendwo ganz anders.

In beiden Fällen ist das Einhalten von digital-forensischen Standards durch die Behörden oder die Parteien natürlich vorausgesetzt.

Wer nach diesem kleinen Selbstversuch mit Google Takeouts, die eigene Privacy verbessern will, empfehle ich folgende Artikel:

- Verschwiegene Androide von Alexander Spier in c’t 5/2017,

- EinEN Überblick erhalten Sie auch mit How to Secure Your Android Device in 5 Simple Steps von Restore Privacy

- und so spannend wie aktuell dieser Vortrag: How Facebook tracks you on Android (even if you don’t have a Facebook account), Vortrag von Frederike Kaltheuner und Christopher Weatherhead am C35C3.

Und für verwegenere Androidbenutzer besteht die Möglichkeit, vollständig auf die Google-Dienste resp. Google-Play zu verzichten: “Android ohne Google – so geht’s!” von Cornelia Möhring erschienen am 14. Mai 2018 auf heise.de.

Ganz einfache Massnahmen beginnen aber schon bei einem selbst und sind noch dazu am wirkungsvollsten: Die meisten Apps funktionieren auch ohne Lokalisierungsdaten, weshalb man ihnen problemlos den Zugriff verweigern kann. Auch sollte es Tabu sein, mit irgendwelchen Apps das Adressbuch zu teilen. Damit gibt man nicht nur sein soziales Netz preis sondern automatisch auch sämtliche Details, die Sie zu Ihren Kontakten abgespeichert haben. Haben Sie bei Ihren Kontakten die Geburtsdaten und Wohnadressen hinterlegt? Vielleicht auch noch ein Profilfoto zugeordnet? Dann könnten Sie sehr schnell im Bereich der Persönlichkeitsprofile landen.

Wer seine Adressbücher mit Dritten teilt, greift in die Privatsphäre seiner Bekannten ein, ohne es zu merken. Das ist je nach dem schlimmer, als Googles automatische Datensammelei. Zum Teilen von Adressbüchern habe ich mich hier bereits einmal geäussert: Verwendung von Nichtmitglieder-Mailadressen durch LinkedIn.